前端鉴权知识

前端鉴权知识

# 简介

目前我们常用的鉴权有四种:

- cookie-session

- Token 验证-JWT

- OAuth(开放授权)

- HTTP Basic Authentication

# 分类

# cookie-session

# Cookie

指某些网站为了辨别用户身份而储存在用户本地终端(Client Side)上的数据(通常经过加密)。

HTTP是一种无状态传输协议,它不能以状态来区分和管理请求和响应。也就是说,服务器单从网络连接上无从知道客户身份。于是给客户端发布一个通行证—cookie来区分,这就是Cookie的工作原理。

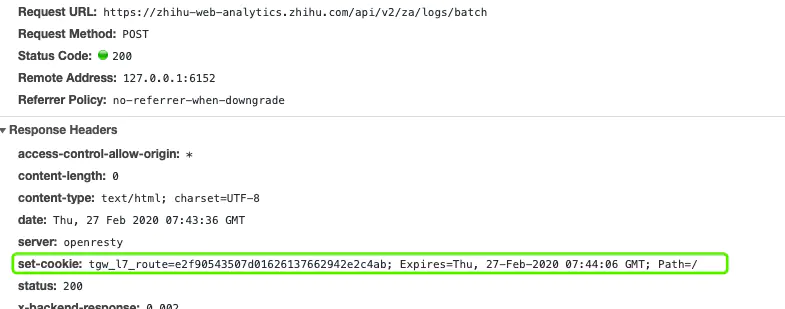

服务器通过response的set-cookie告诉客户端去写入cookie,后面的请求都会携带该cookie。

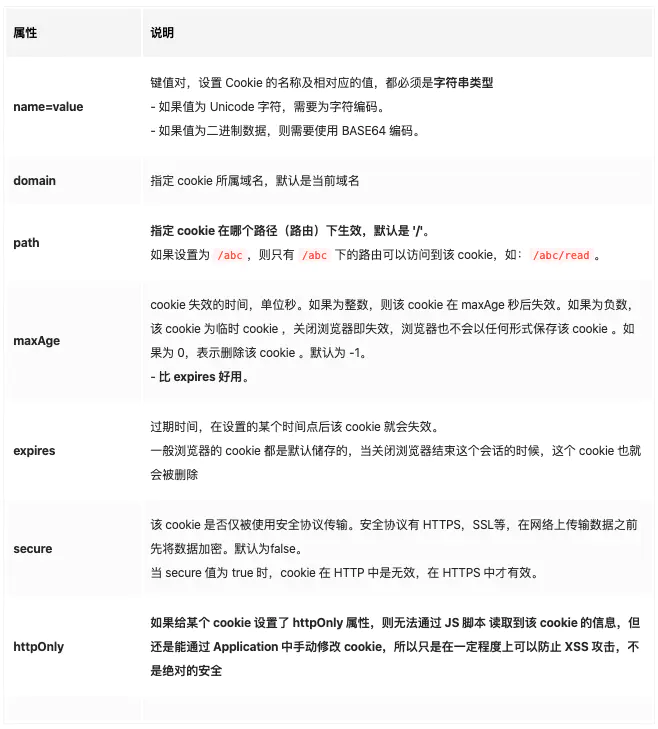

以下重要参数:

# Session

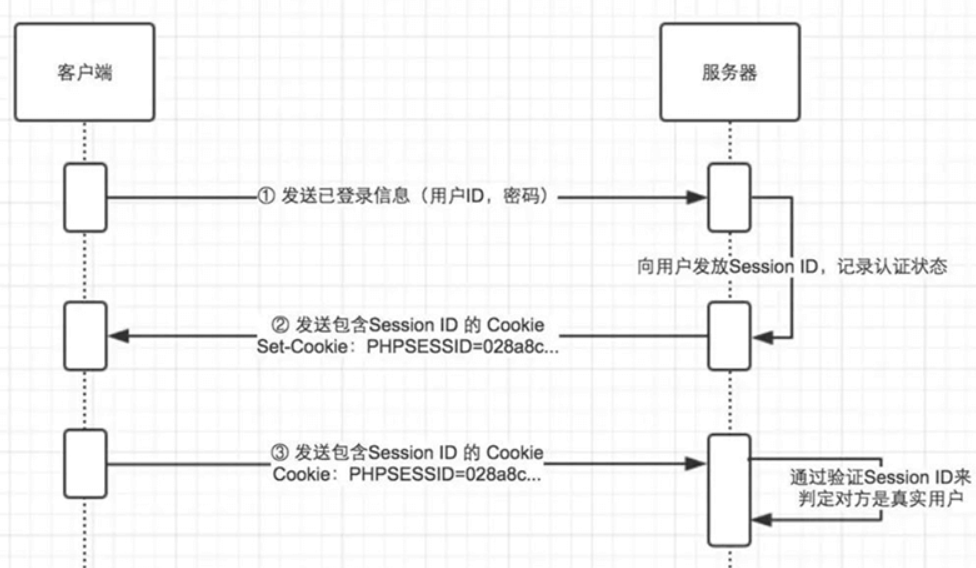

session 是另一种记录服务器和客户端会话状态的机制。session存储在服务器端,该会话对应的key即sessionId会被存储到客户端的cookie中。

根据以上流程可知,session通过cookie来传递sessionId,达到用户鉴权的目的。除此之外,sessionId也可以不通过cookie传递,比如通过response返回客户端,再当作请求的参数传递给服务器去验证。

# session缺点

- 占资源: 每个经过认证的用户都要存放session到内存中,而随着认证用户的增多,服务端的开销较大。

- CSRF攻击:基于cookie来进行用户识别时,用户cookie如果被截获,就容易受到跨站请求伪造的攻击。

# Cookie 和 Session 对比

- 安全性: Session 比 Cookie 安全,Session 是存储在服务器端的,Cookie 是存储在客户端的。

- 存取值的类型:Cookie只支持存字符串数据,想要设置其他类型的数据,需要将其转换成字符串,Session 可以存任意数据类型。

- 有效期: Cookie可设置为长时间保持,比如我们经常使用的默认登录功能,Session 一般失效时间较短,客户端关闭(默认情况下)或者 Session 超时都会失效。

- 存储大小: 单个 Cookie 保存的数据不能超过 4K,Session 可存储数据远高于 Cookie,但是当访问量过多,会占用过多的服务器资源。

# session-cookie认证

- 服务器在接受客户端首次访问时在服务器端创建seesion,然后保存seesion(我们可以将seesion保存在 内存中,也可以保存在redis中,推荐使用后者),然后给这个session生成一个唯一的标识字符串,然后在 响应头中种下这个唯一标识字符串。

- 签名。这一步通过秘钥对sid进行签名处理,避免客户端修改sid。(非必需步骤)

- 浏览器中收到请求响应的时候会解析响应头,然后将sid保存在本地cookie中,浏览器在下次http请求的请求头中会带上该域名下的cookie信息。

- 服务器在接受客户端请求时会去解析请求头cookie中的sid,然后根据这个sid去找服务器端保存的该客户端的session,然后判断该请求是否合法。

const http = require('http')

//此时session存在内存中

const session = {}

http.createServer((req, res) => {

const sessionKey = 'sid'

if (req.url === '/favicon.ico') {

return

} else {

const cookie = req.headers.cookie

//再次访问,对sid请求进行认证

if (cookie && cookie.indexOf(sessionKey) > -1) {

res.end('Come Back')

}

//首次访问,生成sid,保存在服务器端

else {

const sid = (Math.random() * 9999999).toFixed()

res.setHeader('Set-Cookie', `${sessionKey}=${sid}`)

session[sid] = { name: 'zhunny' }

res.end('Hello Cookie')

}

}

}).listen(3000)

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

# redis

redis是一个键值服务器,可以专门放session的键值对。如何在koa中使用session:

const koa = require('koa')

const app = new koa()

const session = require('koa-session')

const redisStore = require('koa-redis')

const redis = require('redis')

const redisClient = redis.createClient(6379, 'localhost')

const wrapper = require('co-redis')

const client = wrapper(redisClient)

//加密sessionid

app.keys = ['session secret']

const SESS_CONFIG = {

key: 'kbb:sess',

//此时让session存储在redis中

store: redisStore({ client })

}

app.use(session(SESS_CONFIG, app))

app.use(ctx => {

//查看redis中的内容

redisClient.keys('*', (errr, keys) => {

console.log('keys:', keys)

keys.forEach(key => {

redisClient.get(key, (err, val) => {

console.log(val)

})

})

})

if (ctx.path === '/favicon.ico') return

let n = ctx.session.count || 0

ctx.session.count = ++n

ctx.body = `第${n}次访问`

})

app.listen(3000)

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

# 用户登录认证

使用session-cookie做登录认证时,登录时存储session,退出登录时删除session,而其他的需要登录后才能操作的接口需要提前验证是否存在session,存在才能跳转页面,不存在则回到登录页面。

在koa中做一个验证的中间件,在需要验证的接口中使用该中间件。

//前端代码

async login() {

await axios.post('/login', {

username: this.username,

password: this.password

})

},

async logout() {

await axios.post('/logout')

},

async getUser() {

await axios.get('/getUser')

}

//中间件 auth.js

module.exports = async (ctx, next) => {

if (!ctx.session.userinfo) {

ctx.body = {

ok: 0,

message: "用户未登录" };

} else {

await next();

} };

//需要验证的接口

router.get('/getUser', require('auth'), async (ctx) => {

ctx.body = {

message: "获取数据成功",

userinfo: ctx.session.userinfo

}

})

//登录

router.post('/login', async (ctx) => {

const {

body

} = ctx.request

console.log('body', body)

//设置session

ctx.session.userinfo = body.username;

ctx.body = {

message: "登录成功"

}

})

//登出

router.post('/logout', async (ctx) => {

//设置session

delete ctx.session.userinfo

ctx.body = {

message: "登出系统"

}

})

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

35

36

37

38

39

40

41

42

43

44

45

46

47

48

49

# Token

token(令牌) 是一串字符串,通常作为鉴权凭据,最常用的使用场景是 API 鉴权。

# token分类

一般来说 token 主要有三种:

- 自定义的 token:开发者根据业务逻辑自定义的 token

- JWT:JSON Web Token,定义在 RFC 7519 中的一种 token 规范

- Oauth2.0:定义在 RFC 6750 中的一种授权规范,其实并不是一种 token,只是其中也有用到 token。

# token特点

- 服务端无状态化、可扩展性好

- 支持移动端设备

- 安全性高

- 支持跨程序调用

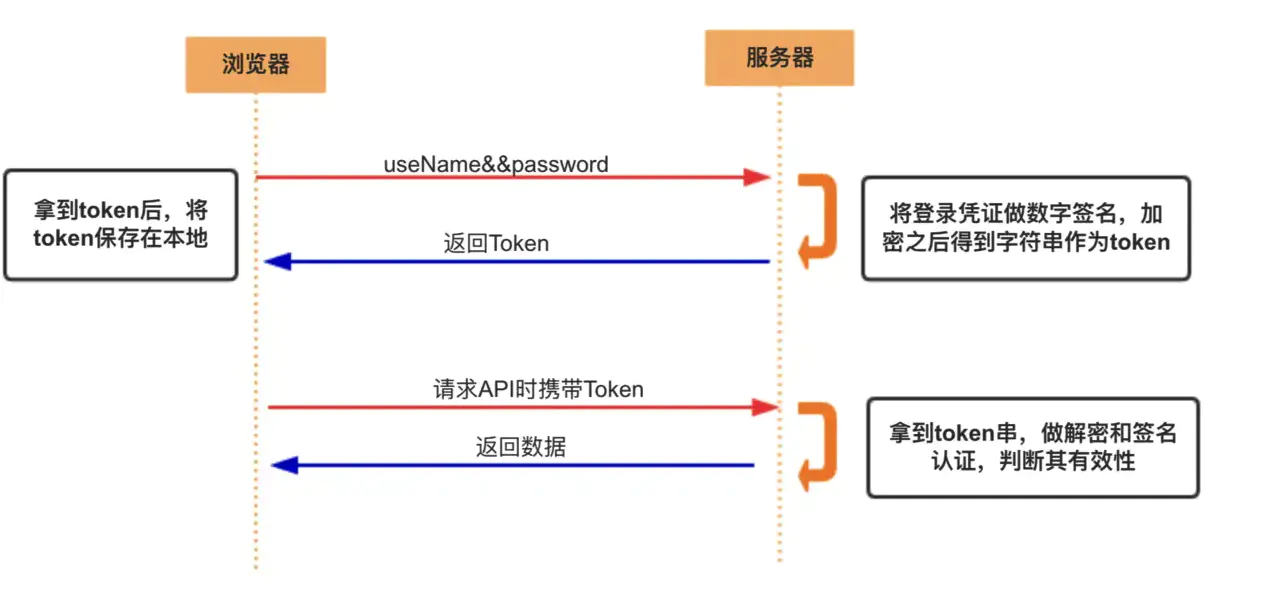

# token鉴权流程

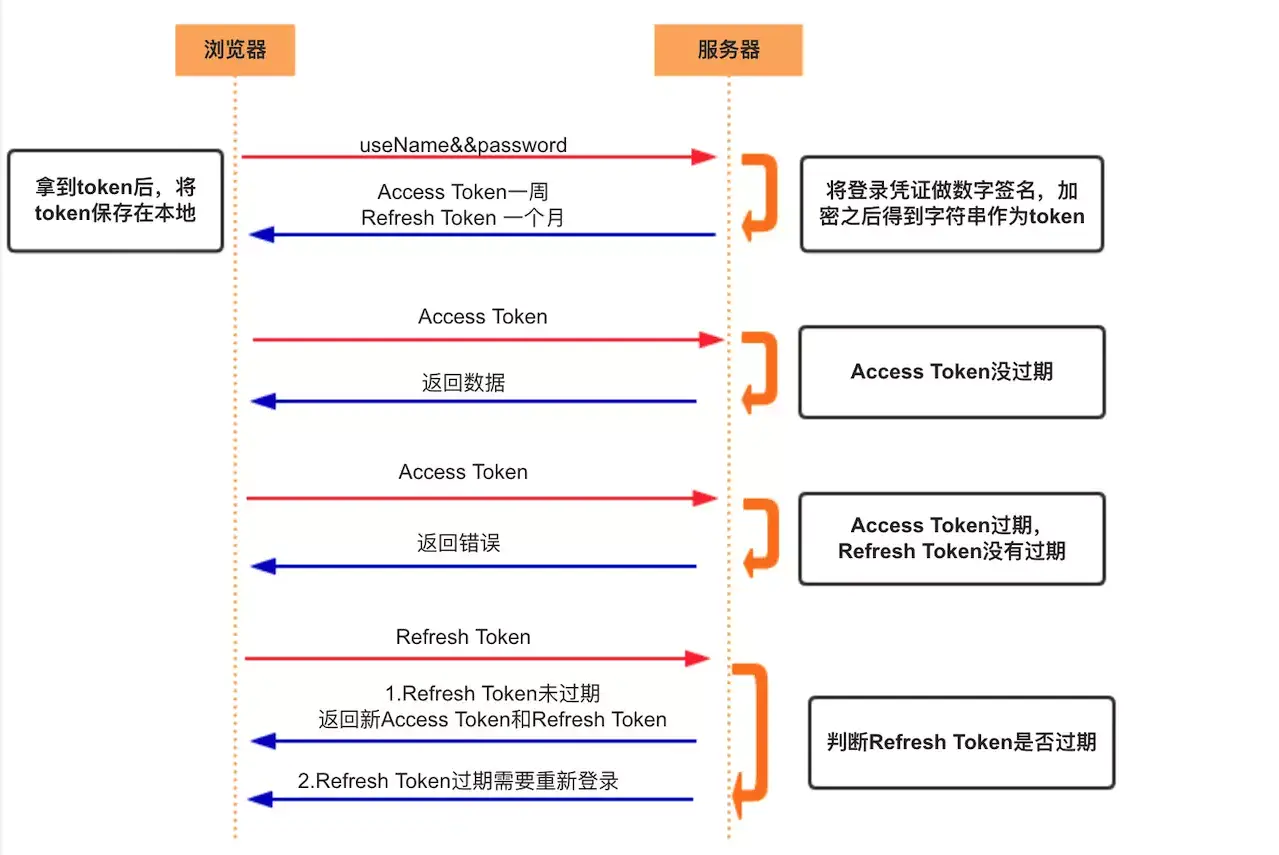

# Refresh Token

refresh token 是专用于刷新 access token 的 token。Access Token的有效期比较 短,当 Acesss Token 由于过期而失效时,使用 Refresh Token 就可以获取到新的 Token,如果 Refresh Token过期就只能重新登陆了。

# Token 和 Session 的区别

- Session 是一种记录服务器和客户端会话状态的机制,使服务端有状态化,可以记录会话信息。而 Token 是令牌,访问资源接口(API)时所需要的资源凭证。Token 使服务端无状态化,不会存储会话信息。

- Session 和 Token 并不矛盾,作为身份认证 Token 安全性比 Session 好,因为每一个请求都有签名还能防止监听以及

- 重放攻击

- ,而 Session 就必须依赖链路层来保障通讯安全了。如果你需要实现有状态的会话,仍然可以增加 Session 来在服务器端保存一些状态。

- 所谓 Session 认证只是简单的把 User 信息存储到 Session 里,因为 SessionID 的不可预测性,暂且认为是安全的。而 Token ,如果指的是 OAuth Token 或类似的机制的话,提供的是 认证 和 授权 ,认证是针对用户,授权是针对 App 。其目的是让某 App 有权利访问某用户的信息。

# JWT

JSON Web Token(简称JWT)是目前最流行的跨域认证解决方案,是一种认证授权机制,是一种基于 JSON 的开放标准。

# JWT组成

一个 JWT token 是一个字符串,它由头部、载荷与签名三部分组成,中间用 . 分隔,形式如下:

base64(header).base64(json payload).signature

2

详细介绍参见:阮一峰JSON Web Token 入门教程 (opens new window)

# JWT 认证流程

- 用户输入用户名/密码登录,服务端认证成功后,会返回给客户端一个 JWT。

- 客户端将 jwt 保存到本地,当用户希望访问一个受保护的路由或者资源的时候,需要请求头的 Authorization 字段中使用 Bearer 模式添加 JWT 。

- 服务端的保护路由将会检查请求头 Authorization 中的 JWT 信息,如果合法,则允许访问。因为 JWT 内部包含了一些用户信息,因此减少了需要查询数据库的需要。

# JWT 的使用方式

1、存放在cookie中 当用户希望访问一个受保护的路由或者资源的时候,可以把它放在 Cookie 里面自动发送,但是这样不能跨域。

2、存放在localstorage中,添加到header中发送 请求时放在 HTTP 请求头信息的 Authorization 字段里,使用 Bearer 模式添加 JWT。

Authorization: Bearer <token>

3、通过接口参数 可以把 JWT 放在 POST 请求的数据体里,或者通过 URL 的 queryString 传输。

# 自定义Token 和 JWT 的关系

相同点: 都是访问资源的令牌,都可以记录用户的信息,都是使服务端无状态化,都是只有验证成功后,客户端才能访问服务端上受保护的资源

区别:服务端验证客户端发来的token信息要进行数据的查询操作;JWT验证客户端发来的token信息就不用, 在服务端使用密钥校验就可以,不用数据库的查询。

# OAuth(开放授权)

OAuth(Open Authorization)是一个开放标准,允许用户授权第三方网站访问他们存储在另外的服务提供者上的信息,而不需要将用户名和密码提供给第三方网站或分享他们数据的所有内容,为了保护用户数据的安全和隐私,第三方网站访问用户数据前都需要显式的向用户征求授权。我们常见的提供OAuth认证服务的厂商有支付宝,QQ,微信。

OAuth协议又有1.0和2.0两个版本。相比较1.0版,2.0版整个授权验证流程更简单更安全,也是目前最主要的用户身份验证和授权方式。

关于OAuth相关文章,可以查看 OAuth 2.0 的一个简单解释 (opens new window)、理解OAuth 2.0 (opens new window)、OAuth 2.0 的四种方式 (opens new window)

# OAuth认证流程

OAuth就是一种授权机制。数据的所有者告诉系统,同意授权第三方应用进入系统,获取这些数据。系统从而产生一个短期的进入令牌(token),用来代替密码,供第三方应用使用。

OAuth有四种获取令牌的方式,不管哪一种授权方式,第三方应用申请令牌之前,都必须先到系统备案,说明自己的身份,然后会拿到两个身份识别码:客户端 ID(client ID)和客户端密钥(client secret)。这是为了防止令牌被滥用,没有备案过的第三方应用,是不会拿到令牌的。

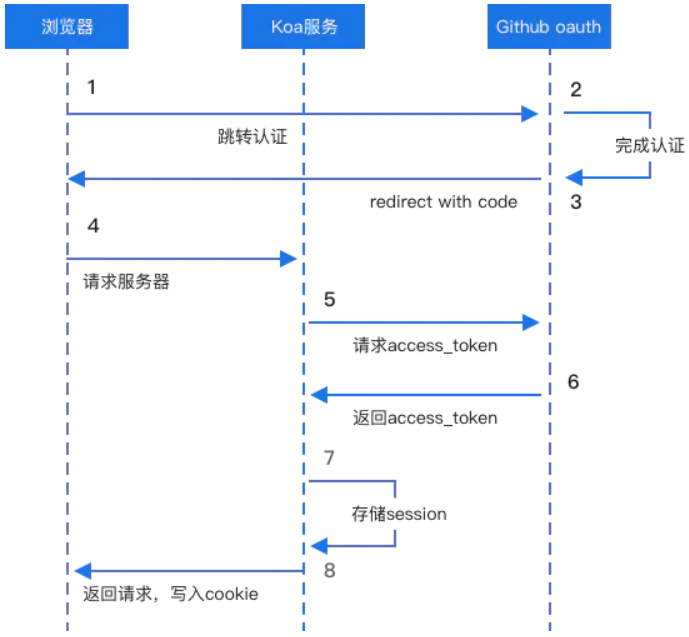

在前后端分离的情境下,我们常使用授权码方式,指的是第三方应用先申请一个授权码,然后再用该码获取令牌。

# GitHub第三方登录示例

我们用例子来理清授权码方式的流程。

1:在GitHub中备案第三方应用,拿到属于它的客户端ID和客户端密钥。

在github-settings-developer settings中创建一个OAuth App。并填写相关内容。填写完成后Github会给你一个客户端ID和客户端密钥。

2:此时在你的第三方网站就可以提供一个Github登录链接,用户点击该链接后会跳转到Github。这一步拿着客户端ID向Github请求授权码code。

const config = {

client_id: '28926186082164bbea8f',

client_secret: '07c4fdae1d5ca458dae3345b6d77a0add5a785ca'

}

router.get('/github/login', async (ctx) => {

var dataStr = (new Date()).valueOf();

//重定向到认证接口,并配置参数

var path = "https://github.com/login/oauth/authorize";

path += '?client_id=' + config.client_id;

//转发到授权服务器

ctx.redirect(path);

})

2

3

4

5

6

7

8

9

10

11

12

13

14

3:用户跳转到Github,输入Github的用户名密码,表示用户同意使用Github身份登录第三方网站。此时就会带着授权码code跳回第三方网站。跳回的地址在创建该OAuth时已经设置好了。http://localhost:3000/github/callback

4:第三方网站收到授权码,就可以拿着授权码、客户端ID和客户端密钥去向Github请求access_token令牌。

5:Github收到请求,向第三方网站颁发令牌。

6:第三方网站收到令牌,就可以暂时拥有Github一些请求的权限,比如说拿到用户信息,拿到这个用户信息之后就可以构建自己第三方网站的token,做相关的鉴权操作。

router.get('/github/callback', async (ctx) => {

console.log('callback..')

const code = ctx.query.code;

const params = {

client_id: config.client_id,

client_secret: config.client_secret,

code: code

}

let res = await axios.post('https://github.com/login/oauth/access_token', params)

const access_token = querystring.parse(res.data).access_token

res = await axios.get('https://api.github.com/user?access_token=' + access_token)

console.log('userAccess:', res.data)

ctx.body = `

<h1>Hello ${res.data.login}</h1>

<img src="${res.data.avatar_url}" alt=""/>

`

})

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

OAuth授权的登陆流程图:

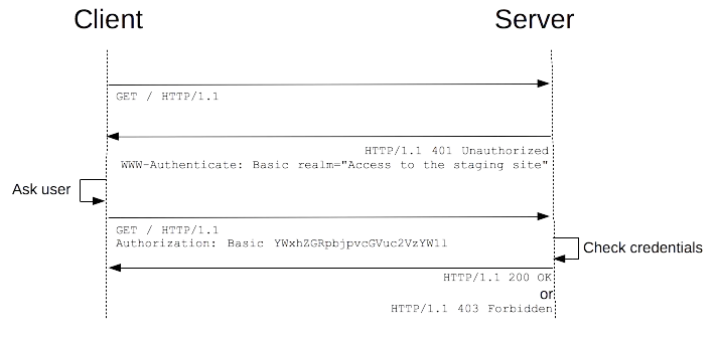

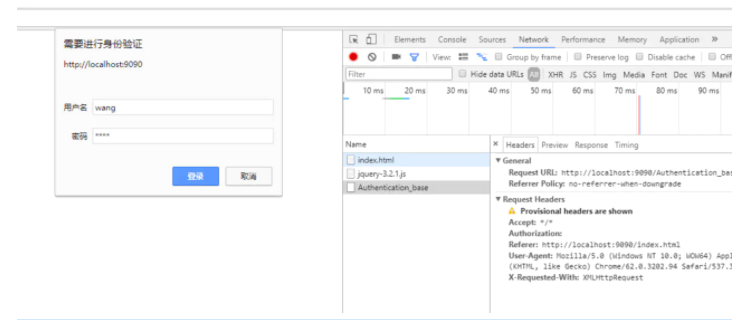

# HTTP Basic Authentication

这种授权方式是浏览器遵守http协议实现的基本授权方式,HTTP协议进行通信的过程中,HTTP协议定义了基本认证允许HTTP服务器对客户端进行用户身份证的方法。

认证过程:

1、 客户端向服务器请求数据,请求的内容可能是一个网页或者是一个ajax异步请求,此时,假设客户端尚未被验证,则客户端提供如下请求至服务器:

Get /index.html HTTP/1.0

Host:www.google.com

2

2、 服务器向客户端发送验证请求代码401,(WWW-Authenticate: Basic realm=”google.com”这句话是关键,如果没有客户端不会弹出用户名和密码输入界面)服务器返回的数据大抵如下:

HTTP/1.0 401 Unauthorised

Server: SokEvo/1.0

WWW-Authenticate: Basic realm=”google.com”

Content-Type: text/html

Content-Length: xxx

2

3

4

5

3、 当符合http1.0或1.1规范的客户端(如IE,FIREFOX)收到401返回值时,将自动弹出一个登录窗口,要求用户输入用户名和密码。

4、 用户输入用户名和密码后,将用户名及密码以BASE64加密方式加密,并将密文放入前一条请求信息中,则客户端发送的第一条请求信息则变成如下内容:

Get /index.html HTTP/1.0

Host:www.google.com

Authorization: Basic d2FuZzp3YW5n

2

3

注:d2FuZzp3YW5n表示加密后的用户名及密码(用户名:密码 然后通过base64加密,加密过程是浏览器默认的行为,不需要我们人为加密,我们只需要输入用户名密码即可)

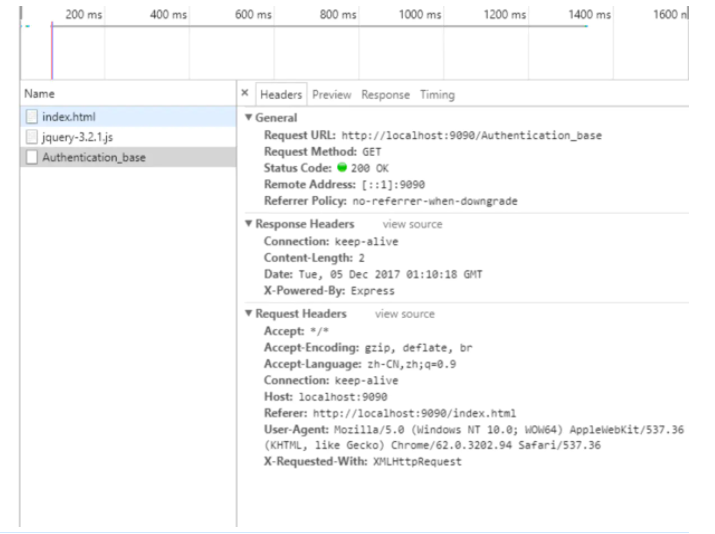

5、 服务器收到上述请求信息后,将 Authorization 字段后的用户信息取出、解密,将解密后的用户名及密码与用户数据库进行比较验证,如用户名及密码正确,服务器则根据请求,将所请求资源发送给客户端

效果: 客户端未未认证的时候,会弹出用户名密码输入框,这个时候请求时属于 pending 状态,当用户输入用户名密码的时候客户端会再次发送带 Authentication 头的请求。

认证成功:

[

server.js

let express = require("express");

let app = express();

app.use(express.static(__dirname+'/public'));

app.get("/Authentication_base",function(req,res){

console.log('req.headers.authorization:',req.headers)

if(!req.headers.authorization){

res.set({

'WWW-Authenticate':'Basic realm="wang"'

});

res.status(401).end();

}else{

let base64 = req.headers.authorization.split(" ")[1];

let userPass = new Buffer(base64, 'base64').toString().split(":");

let user = userPass[0];

let pass = userPass[1];

if(user=="wang"&&pass="wang"){

res.end("OK");

}else{

res.status(401).end();

}

}

})

app.listen(9090)

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

index.html

<!DOCTYPE html>

<html>

<head>

<meta charset="UTF-8">

<title>HTTP Basic Authentication</title>

</head>

<body>

<div></div>

<script src="js/jquery-3.2.1.js"></script>

<script>

$(function(){

send('./Authentication_base');

})

var send = function(url){

$.ajax({

url : url,

method : 'GET',

});

}

</script>

</body>

</html>

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

优点: 基本认证的一个优点是基本上所有流行的网页浏览器都支持基本认证。基本认证很少在可公开访问的互联网网站上使用,有时候会在小的私有系统中使用(如路由器网页管理接口)。后来的机制HTTP摘要认证是为替代基本认证而开发的,允许密钥以相对安全的方式在不安全的通道上传输。 程序员和系统管理员有时会在可信网络环境中使用基本认证,使用Telnet或其他明文网络协议工具手动地测试Web服务器。这是一个麻烦的过程,但是网络上传输的内容是人可读的,以便进行诊断。

缺点: 虽然基本认证非常容易实现,但该方案创建在以下的假设的基础上,即:客户端和服务器主机之间的连接是安全可信的。特别是,如果没有使用SSL/TLS这样的传输层安全的协议,那么以明文传输的密钥和口令很容易被拦截。该方案也同样没有对服务器返回的信息提供保护。 现存的浏览器保存认证信息直到标签页或浏览器被关闭,或者用户清除历史记录。HTTP没有为服务器提供一种方法指示客户端丢弃这些被缓存的密钥。这意味着服务器端在用户不关闭浏览器的情况下,并没有一种有效的方法来让用户注销。

# 各种鉴权方式注意点

# 使用 cookie 注意点

- 因为存储在客户端,容易被客户端篡改,使用前需要验证合法性

- 不要存储敏感数据,比如用户密码,账户余额

- 使用 httpOnly 在一定程度上提高安全性

- 尽量减少 cookie 的体积,能存储的数据量不能超过 4kb

- 设置正确的 domain 和 path,减少数据传输

- cookie 无法跨域,子域名可以访问父域名

- 一个浏览器针对一个网站最多存 20 个Cookie,浏览器一般只允许存放 300 个Cookie

- 移动端对 cookie 的支持不是很好,而 session 一般基于 cookie 实现,所以移动端常用的是 token

# 使用 session 注意点

- 用户同时在线量较多时,session 存储在服务器会占据较多内存,需要定期清理过期 的 session

- 当网站采用集群部署的时候,会遇到多台 web 服务器之间如何做 session 共享的问题。因为 session是由单个服务器创建的,处理用户请求的服务器不一定是 那个创建 session 的服务器,那么该服务器就无法拿到之前已经放入到 session 中的登录凭证之类的信息了。

- 当多个应用要共享 session时,因为不同的应用可能部署的主机不一样需要在各个应用做好 cookie 跨域的处理。

- sessionId 是存储在 cookie 中的,假如浏览器禁止 cookie 或不支持 cookie ,一般会把 sessionId 跟在 url 参数后面即重写 url,所以 session 不一定非得需要靠 cookie 实现

# 使用 token 注意点

- 如果你认为用数据库来存储 token会导致查询时间太长,可以选择放在 内存当中,比如 redis 很适合你对 token 查询的需求。

- token 完全由应用管理,所以它可以避开同源策略

- token 可以避免 CSRF 攻击(因为不需要 cookie 了)

- 移动端对 cookie 的支持不是很好,而 session 需要基于 cookie 实现,所以移动端常用的是 token

# 使用 JWT 时需要考虑的问题

- JWT 默认是不加密,但也是可以加密的。生成原始 Token 以后,可以用密钥再加密一次。

- JWT 不加密的情况下,不能将秘密数据写入 JWT。

- JWT 不仅可以用于认证,也可以用于交换信息。有效使用 JWT,可以降低服务器查询数据库的次数。

- JWT 最大的优势是服务器不再需要存储Session,使得服务器认证鉴权业务可以方便扩展。但这也是 JWT 最大的缺点:由于服务器不需要存储 Session 状态,因此使用过程中无法废弃某个 Token 或者更改 Token 的权限。也就是说一旦 JWT 签发了,到期之前就会始终有效,除非服务器部署额外的逻辑。

- JWT 本身包含了认证信息,一旦泄露,任何人都可以获得该令牌的所有权限。为了减少盗用,JWT的有效期应该设置得比较短。对于一些比较重要的权限,使用时应该再次对用户进行认证。

- JWT 适合一次性的命令认证,颁发一个有效期极短的JWT,即使暴露了危险也很小由 于每次操作都会生成新的 JWT,因此也没必要保存 JWT,真正实现无状态。

- 为了减少盗用,JWT 不应该使用 HTTP 协议明码传输,要使用 HTTPS 协议传输。